これからの情報セキュリティ戦略~事業会社における泥臭くも賢い挑戦とは

サイバー攻撃の高度化・巧妙化とともに、事業会社に求められるセキュリティ対応は複雑化・難化してきている。

本日はITアーキテクト兼セキュリティコンサルタントとして様々なセキュリティコンサルティング経験を有する日比野氏と、事業会社でのセキュリティ監査や内部統制の現場に長く関わってきた武谷、じげん開発ユニットの責任者である永井が事業会社一般でのセキュリティ課題を俯瞰したうえで、じげんでの対応や考え方について現状やあるべき姿を議論していく。

事業会社におけるセキュリティの実情

武谷:サイバーセキュリティの重要性から様々なテクノロジーやソリューションが提供され、またゼロトラストなどのコンセプトも盛んに言われますが、数多くの事業会社での対応は日々試行錯誤の面があると思っています。日比野さんは、国内事業会社でのセキュリティの現況をどのように捉えていますか。

日比野:様々なお客さまにセキュリティ支援をさせて頂いていますが、「手段」から入ってしまうケースは多いと感じています。例えば、オンプレからAWS環境に移行を検討しているが、いきなりWAF導入の提案をして欲しいというような。

武谷:なるほど。

日比野:WAFひとつをとっても、マネージドのルールだけでよいか、WafCharmのようなサードパーティ製品も使った方がいいのか、機械学習の機能は使えるのかどうか、など検討ポイントは沢山あります。しかし、そもそもどのような脅威から何を守るかという観点から目的と対策をセットで考えないと、筋のよい見立てはできないと考えています。

永井:セキュリティに限らずで、グサっときますね…(笑)手段が目的化してしまうということですよね。

日比野:あとは、セキュリティにおいて機密性以外の観点が抜けているような方が圧倒的に多い気がしています。そのあたりは、大手IT企業で守りの立場を経験されていた武谷さんから見てどうですか。

武谷:セキュリティマネジメントの初手では、機密性の観点からリスクアセスメントすることが一般的で、かつ分かり良い面はありますよね。機密性の重要性に応じてセキュリティ対策レベルを設計している会社は多いと思います。ただ、ランサムウェアの被害が拡大した2010年代後半以降は各社の風向きが大分変わってきた気はします。例えば、情報漏洩ではお客様の信頼を失ったり不正利用されるなどの重要な影響が勿論あるわけですが、サービス自体が全く使えなくなるわけではありません。しかしデータ消失・ロックやシステム停止などはサービス継続の本質に関わり、こちらを重く見る考えも大分広がってきたのではないでしょうか。

日比野:製造業とかIoTのセキュリティだと圧倒的に可用性の方が優先順位が高かったり、CIAがAICの順番だったりします。ISC2のCISSPの考え方では、可用性が最重視であると教育していますしね。ただ、機密性を重視したセキュリティルールでやってきたのに、ランサムのような脅威が出てきたから、急にバックアップを取りましょうと言われても、現場からすると対策基準が良くわからない、となってしまうかもしれません。

武谷:おっしゃるとおりだと思います。とはいえ、機密性だけでなく完全性・可用性の高・中・低含め3軸3段階で情報資産を評価するのも、中々大変な気はします。機密性を基調としたセキュリティルールを持ちつつ、事業継続の観点から重要提供機能の構成要素を識別して、区分に応じて必要な対策を検討していく、あたりが現実的かもしれません。じげんではこうした考えをベースに取り組みを検討しています。

実践的なセキュリティルールの在り方

日比野:じげんさんは、M&Aを積極的に活用したビジネスのスケーリングをされるという特徴があると思っていて、ビジネスドメインがすごく多様ですよね。それぞれの事業特性におけるリスクや組織、重視する文化、価値観が異なる中、セキュリティを上手くやるにはどのようなやり方がフィットしそうかという点は、とても興味があります。

武谷:ビジネスは多様ですが、リスクマネジメントなどのディフェンスでいえば、社長の平尾以下各責任者にコンセンサスがあるように感じています。それでもやはり基準は必要であろうということで、今回「情報セキュリティ対策ガイドライン」として、組織・業務・体制・教育・オペレーション・システム含めて管理要件を明確にしました。また取り扱う情報の重要性に応じた対策要件を設定している箇所もあります。

永井:すごく特別なことではないですが、ガイドラインの整備に当たっては押し付けがましくならないように、上手く馴染むように、各所の意見を聞くようにしていました。ガイドラインの仮案段階で、管理職向けには説明会を実施して、社内チャットにパブリックコメントを募集していたりなどしていましたね。

武谷:ただ、カルチャー的なコンフリクトではありませんが、社内の各サービスやグループ各社は、事業規模やシステムのアーキテクチャ、その利活用の在り方も異なるので、対策・対応の実効性や進め方については個別に検討が必要な面があります。

永井:じげん本体の話にはなりますが、サービス基盤となるインフラストラクチャーは全社管理する方向にシフトしており、アーキテクチャや構成・設定を共通化してきています。ただ、言語やフレームワークがレガシーでバージョンアップが悩ましいというケースは少しありますね。

じげんではマイクロサービスアーキテクチャでのプロダクト対応を考えることもありますが、小規模サービスでは開発体制とマッチしない面もあり、フルリプレイスを計画的に行ったり、セキュリティ対応を実施したうえでのシステム延命措置をするなど、プロダクト重要度や事業規模、セキュリティリスクを掛け算して検討しています。

日比野:そうなんですね。ところで先ほどの話にもありましたが、リスクが顕在化した際のビジネスインパクトを考慮した際には、取り扱う重要な情報の件数に応じた対策基準を考えることはありますよね。例えば、ある一定水準を超えて成長したサービスは後からWAFを入れなさい、みたいな。

しかし、プロダクトの実務者の立場からすると、ごく小規模でスタートしたサービスが短期間にスケールした際は悩ましいですよね。初期は利用者が少なく対策の必要性がなくとも、急激に成長した際にルールに即して追加であとからWAFを入れなさい、と言われてもアーキテクチャとして単純な挟み込みはできないケースもありますからね。

武谷:確かに。よくシフトレフトであるとか、数年前だとセキュアバイデザインであるとか、上流からセキュリティを考えなさいって言われている一方で、ビジネス環境の中で必然的・後発的に対応が求められる場合の備えも大事ですね。クラウド時代ではアドオンでの対策がスピード感を持ってやれる気はします。

日比野:クラウドネイティブな環境では、固有の費用リスクがある点にも留意が必要です。例えば、オートスケーリングを不適切に活用していると、DDoSなどでのトラフィックコストが事業会社側に課金されるリスクもありますよね。クラウドは財務的に見るとCAPEX(資本的支出)からOPEX(運用費)への転換が一番ポイントになるところなので、コスト的な監視も必要ではないかと思います。

永井:大事なご指摘ですね。じげんは事業家集団として各部門の売上・費用などの採算性を社員レベルで意識高くをやっていると思いますが、当社の基盤はAWSやGCPを主体にしており、想定外の費用が生じないような設定やモニタリングは欠かせません。

セキュリティ意識の浸透と啓発

日比野:セキュリティに限った話じゃないですけど、基本的なことをちゃんとやるって意外と難しいですよね。例えば、ダイエットだと夜食をとらないや筋トレするとか、やり方を理解していても、この当たり前を続けることが中々に難しい。情報セキュリティにおいても、ISMSなどの伝統的なフレームワークを用いた情報資産把握のように、ベストプラクティスはありますが、このような基本的なことを継続できないと次につながらないのではないか、という気はします。

武谷:そうですね。ダイエットで言うと、継続すれば見た目や数字の変化には明確な結果が出てきますが、セキュリティは静的に安全な状態の保持を求められるので、さらに成果がわかりにくいと思うんですよね。

なので、情報セキュリティ担当者として〇〇のソリューション導入など、個別施策の実施タスクが目標になりがちな気はします。しかし、本来はインシデントの発生率低下や統制レベルの定量的な向上など、可視化された形でのリスク低減を「魅せて」いかないと、経営層への訴求もできないし、当人や周囲のモチベーションとしても厳しくなるかもしれません。

日比野:セキュリティの面白みを見せつつ、実際に成果を出していくには、一部の担当だけでなく、多くの人を巻き込んでいく仕掛けも重要じゃないかと思うんです。1つのやり方ですが、ゲーム的な要素を入れてみるのもいいかもしれません。

例えば、各事業部やプロジェクトからセキュリティチェック担当者を出してもらい、相互にセキュリティチェックをし合って、一定のレーティングやスコアリングをする。そして上位の部門にはiPadやAmazonギフト券を賞品としてプレゼントするとか(笑)

武谷:すごく面白いですね。私も以前社内のリスク管理系活動の発表会企画に関わったことがありますが、表彰制度など賞賛の機会を持つことは本当に大切だと感じています。

日比野:監査などの形だと、どうしても受け取り方が少し重たくなってしまうかもしれませんが、個々の従業員がアセスメントに主体的に参加することが大事かなと。状況の可視化だけではなく、メンバーの意識レベルの向上も期待できます。

永井:セキュリティに関する高額なトレーニングも多くありますよね。それも重要だと思いますが、セキュリティマネジメントの立ち上げ期では、全体的な意識づけを重視した方が良いかもしれませんね。

これからの情報セキュリティの挑み方とは

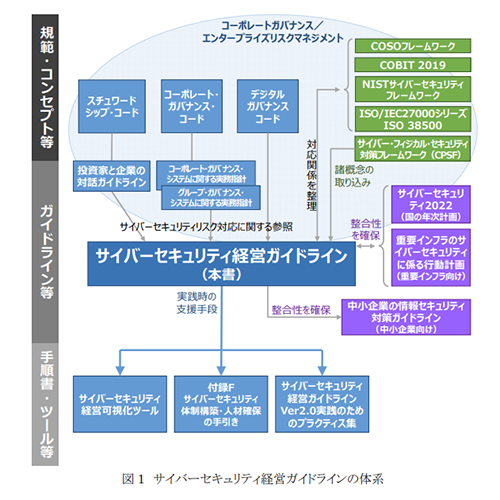

武谷:(2022年の)10月頃に経済産業省から「サイバーセキュリティ経営ガイドラインver3.0(案)」が公表され、パブリックコメントを募集していましたね。コーボーレート・ガバナンスコードも改訂され全社的リスク管理の実効性に関する言及が見えますが、経営課題としてのサイバーセキュリティ対応という認知は、世の中的には相当浸透したと考えて良いのでしょうか。

日比野:株主への説明責任や社外のステークホルダーからの目線に応える意味で、多くの企業が当然に意識するようにはなってきていると思います。その意味では、ISMSに代表される公的なセキュリティ認証のフレームワークなど実務的にも象徴的にも一定の有用性を持っているのではないでしょうか。ただ、会社全体で中長期的な事業拡大の傾向や取扱う情報の量・質などをよく勘案して、認証の適用範囲や対策レベルを設定することが重要です。この辺りは会社特性や規模による面もありますが。

武谷:なるほど。じげんでもプライバシーマーク認証は取得していますが、サイバー攻撃に対するシステムセキュリティ面では不足があったので、今回ガイドライン整備に至った背景があります。また前述のとおり、当社はM&Aが多いため、デューデリジェンス段階からのセキュリティリスクと対応コストの算出、SPAへの反映、サイニング・クロージングなどの節目での対応や、Day1以降でのPMI対応などトータルで切れ目なく、セキュリティ課題を認識して対策していく取り組みが欠かせないと考えています。

画像:「サイバーセキュリティ経営ガイドライン Ver 3.0【案】」P3 / 出典:経済産業省HP

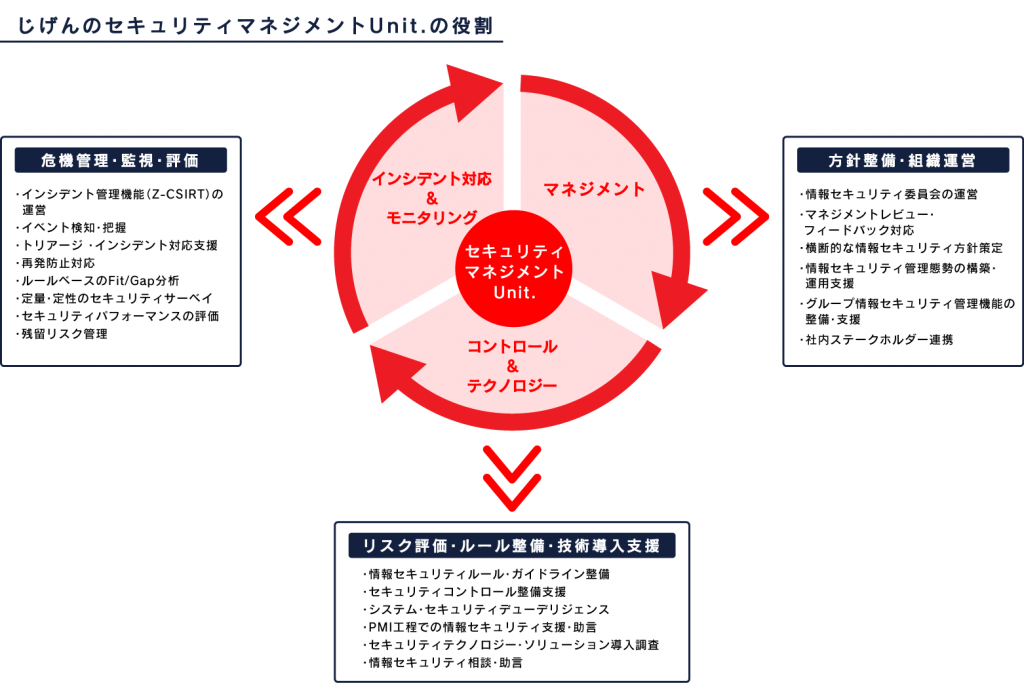

永井:この辺りは開発ユニットというプロダクトエンジニアリングと武谷のセキュリティマネジメントユニットでよく連携しているところです。また日本シーサート協議会への加入もそうですが、インシデントレスポンスの強化も難しい課題ですが、力を入れているところです。

日比野:全体的なプロセス・マネジメントの強化をされているんですね。その中だと、特にデューデリジェンスからPMIまで一環したセキュリティ対応のスキームを構築されることや、事業譲渡時点でのリスク算出と具体的なコストに着目した可視化を行うことはとてもユニークな取り組みだと思います。

武谷:ありがとう御座います。日比野さんにそう言って頂けると励みになります。

日比野:様々な文化やセキュリティレベルの企業に対して、ベースラインを決めて対応していくのはタフな戦いですよね。私も多くの企業様を支援するなかで規模の大きい事業体とシードフェーズの事業体とでは、セキュリティ対策に掛けられる予算の考え方も全く違うという場面を目にしてきました。NISTサイバーセキュリティフレームワークでは、識別・防御・検知・対応・回復の5つを基本的な機能としていますが、「識別」は企業規模の大小に関わらず不可欠な要素になるので、それを早い段階で可視化することはとても重要です。

あとはリアルタイム性ですかね。近年ではCSPM (Cloud Security Posture Management) を強化するソリューションも多くあります。例えば、AWS Security Hubでは特定のガイドラインルールに基づく統合的なセキュリティチェックも可能です。

武谷:構成情報を動的に検証するソリューションは、セキュリティ管理の実効性や継続性のうえで不可欠だと考えています。情報セキュリティは当社のようなネット企業にとってお客様や様々なステークホルダーの信頼に関わるもので極めて重要ですが、理屈先行で負担の大きい形では対応を継続することはできません。軸となる目的や考えを持ったうえで、賢く・楽しくセキュリティを進めて行きたいと思います。